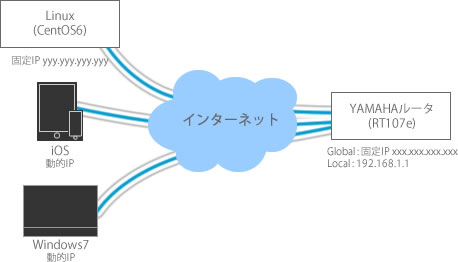

ヤマハ-ルータ(RT107e)のIPSec/L2TP – 3:Windows7・iOSとの接続

Posted by maru on 22 5月 2013 | Tagged as: IPSec, サーバー

RT107eの追加設定

基本的にこちらを参考にしました。

Windows7、iOSは動的IPですのでanonymousとして設定し、ユーザー名、パスワードで認証します。

CentOS(固定グローバルIP)の設定に追加設定します。

pp select anonymous ←動的IPアドレス用L2TP接続設定

pp bind tunnel2-tunnel4 ←クライント用にtunnel2~4を設定

pp auth request chap-pap

pp auth username 接続ユーザー名1 接続パスワード1

pp auth username 接続ユーザー名2 接続パスワード2

pp auth username 接続ユーザー名3 接続パスワード3

ppp ipcp ipaddress on

ppp ipcp msext on

ip pp remote address pool 192.168.1.71-192.168.1.75 ←接続したクライアントにLocal側で192.168.1.71~192.168.1.75を与えます。RT107eは対地数6ですので、CentOSと別に5個を設定しました

ip pp mtu 1258

pp enable anonymous

動的IPアドレスの複数クライアントから接続する場合(今回の場合tunnel2~4)、共有キーは共通である必要があります。

tunnel select 2 ←接続ユーザー1用L2TPトンネル

tunnel encapsulation l2tp

ipsec tunnel 2 ←tunnel2で利用するIPSecトンネルを2とするipsec sa policy 2 2 esp 3des-cbc sha-hmac ←tunnel2、IPSecトンネル2の暗号アルゴリズム、認証アルゴリズムを設定

ipsec ike keepalive use 2 off

ipsec ike local address 2 192.168.1.1 ←RT107eのLocalアドレス

ipsec ike nat-traversal 2 on ←NATトラバーサル有効化

ipsec ike pre-shared-key 2 text efgh5678 ←共有キー

ipsec ike remote address 2 anyl2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 2

tunnel select 3 ←接続ユーザー2用L2TPトンネル

tunnel encapsulation l2tp

ipsec tunnel 3 ←tunnel3で利用するIPSecトンネルを3とするipsec sa policy 3 3 esp 3des-cbc sha-hmac ←tunnel3、IPSecトンネル3の暗号アルゴリズム、認証アルゴリズムを設定

ipsec ike keepalive use 3 off

ipsec ike local address 3 192.168.1.1 ←RT107eのLocalアドレス

ipsec ike nat-traversal 3 on ←NATトラバーサル有効化

ipsec ike pre-shared-key 3 text efgh5678 ←共有キー

ipsec ike remote address 3 anyl2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 3

tunnel select 4 ←接続ユーザー3用L2TPトンネル

tunnel encapsulation l2tp

ipsec tunnel 4 ←tunnel4で利用するIPSecトンネルを4とするipsec sa policy 4 4 esp 3des-cbc sha-hmac ←tunnel4、IPSecトンネル4の暗号アルゴリズム、認証アルゴリズムを設定

ipsec ike keepalive use 4 off

ipsec ike local address 4 192.168.1.1 ←RT107eのLocalアドレス

ipsec ike nat-traversal 4 on ←NATトラバーサル有効化

ipsec ike pre-shared-key 4 text efgh5678 ←共有キー

ipsec ike remote address 4 anyl2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 4

ipsec transport 2 2 udp 1701 ←tunnel2、IPSecトンネル2にトランスポートモードを設定

ipsec transport 3 3 udp 1701 ←tunnel3、IPSecトンネル3にトランスポートモードを設定

ipsec transport 4 4 udp 1701 ←tunnel4、IPSecトンネル4にトランスポートモードを設定

以上の設定でwindows7、iOSからRT107eにIPSec/L2TPで接続し、ローカル環境にアクセスできるようになりました。

今Androidの環境がないのでテストできていませんが、問題なく接続できると思います。

2013/5/26追記

WindowsXPの場合、「Service Pack 2 で IPsec NAT トラバーサル (NAT-T) の既定の動作が変更」となっています。

Microsoftのサイトを参考の上、ご対応ください。